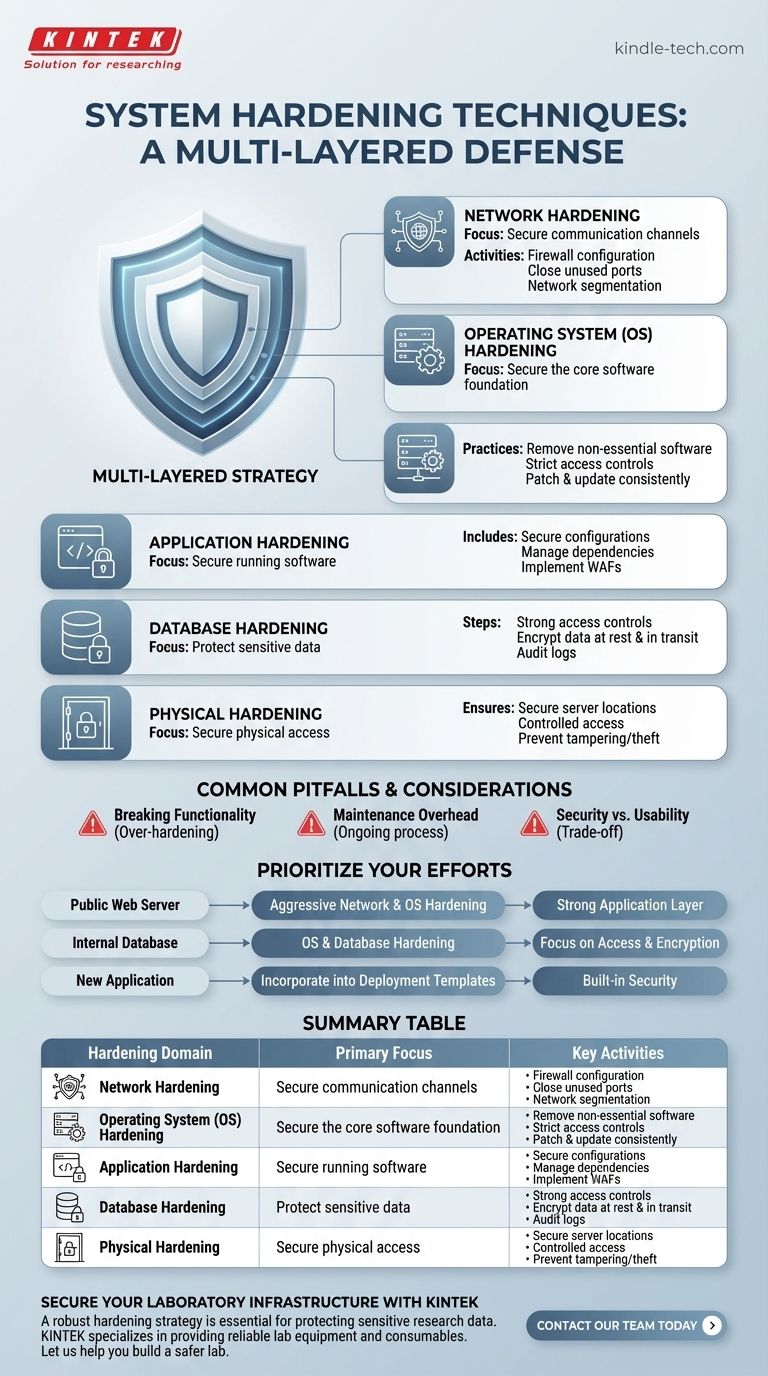

Si bien no existe un número único y universalmente acordado, es más efectivo pensar en el endurecimiento no como una lista de técnicas, sino como una disciplina organizada en varios dominios centrales. Estos dominios abarcan la protección de todo, desde la conexión de red y el sistema operativo hasta las aplicaciones y bases de datos específicas que se ejecutan en el sistema.

La visión más crítica es que el endurecimiento del sistema es una estrategia de múltiples capas, no una acción única. La verdadera seguridad proviene de aplicar un conjunto coherente de principios en cada capa de su pila tecnológica, desde la red hasta la propia aplicación.

Los pilares centrales del endurecimiento del sistema

El endurecimiento del sistema es el proceso de reducir la "superficie de ataque" de un sistema al eliminar posibles vulnerabilidades de seguridad. Esto se logra aplicando un enfoque de defensa en profundidad en varias áreas distintas pero interconectadas.

1. Endurecimiento de la red

Este dominio se centra en proteger los canales de comunicación hacia y desde sus servidores. Suele ser la primera línea de defensa contra amenazas externas.

Las actividades clave incluyen la implementación y configuración de firewalls para controlar el tráfico, el cierre de todos los puertos de red innecesarios y el uso de la segmentación de red para aislar sistemas críticos de los menos seguros.

2. Endurecimiento del sistema operativo (SO)

Esta es la base de la seguridad del servidor y se centra en el software central que administra el hardware y los recursos. Un SO comprometido proporciona a un atacante un control amplio.

Las prácticas comunes implican eliminar todo el software y los servicios no esenciales, implementar controles de acceso de usuario estrictos (Principio de Mínimo Privilegio) y garantizar que el SO se actualice y parchee constantemente.

3. Endurecimiento de aplicaciones

Las aplicaciones son a menudo el punto de interacción más directo para los usuarios y, por lo tanto, un objetivo principal para los atacantes. Esta capa implica asegurar las configuraciones de las aplicaciones que se ejecutan sobre el SO.

Esto incluye asegurar las configuraciones de las aplicaciones, administrar las dependencias de terceros en busca de vulnerabilidades conocidas e implementar firewalls de aplicaciones web (WAF) para servicios basados en la web.

4. Endurecimiento de bases de datos

Las bases de datos con frecuencia almacenan la información más sensible de una organización, desde datos de clientes hasta registros financieros. Asegurarlas es primordial.

Los pasos esenciales incluyen hacer cumplir controles de acceso estrictos para los usuarios de la base de datos, cifrar los datos sensibles tanto en reposo como en tránsito, y auditar regularmente los registros de la base de datos en busca de actividades sospechosas.

5. Endurecimiento físico

Aunque a menudo se pasa por alto en la era de la computación en la nube, la seguridad física sigue siendo un componente crítico de una estrategia de endurecimiento integral.

Esto garantiza que los servidores y el equipo de red se ubiquen en áreas físicamente seguras, como salas de servidores cerradas con acceso controlado, para evitar manipulaciones o robos físicos no autorizados.

Errores comunes y consideraciones

La implementación de técnicas de endurecimiento no está exenta de desafíos. Una estrategia mal ejecutada puede crear más problemas de los que resuelve, lo que pone de relieve la necesidad de un enfoque equilibrado.

El riesgo de romper la funcionalidad

El error más común es el endurecimiento excesivo de un sistema. Deshabilitar servicios agresivamente, cerrar puertos o cambiar permisos sin las pruebas adecuadas puede romper fácilmente las dependencias de las aplicaciones e interrumpir las operaciones comerciales.

La sobrecarga de mantenimiento

El endurecimiento no es un evento único. Crea una carga de mantenimiento continua para administrar parches, revisar configuraciones y auditar controles de acceso, lo que requiere tiempo y recursos dedicados.

Seguridad frente a usabilidad

A menudo existe una compensación directa entre seguridad y usabilidad. Los sistemas altamente seguros pueden requerir procedimientos de inicio de sesión complejos o acceso restringido que pueden frustrar a los usuarios e impedir la productividad si no se implementan cuidadosamente.

Cómo priorizar sus esfuerzos de endurecimiento

Su estrategia de endurecimiento debe guiarse por la función específica del sistema y la sensibilidad de los datos que maneja.

- Si su enfoque principal es un servidor web accesible al público: Comience con un endurecimiento agresivo de la red y el SO para protegerse contra ataques externos automatizados y agregue una sólida capa de endurecimiento de aplicaciones.

- Si su enfoque principal es un servidor de base de datos interno: Priorice el endurecimiento del SO y de la base de datos, con un enfoque extremo en los controles de acceso de usuario y el cifrado de datos.

- Si está implementando una nueva aplicación desde cero: Incorpore el endurecimiento en sus plantillas de implementación y procesos automatizados para garantizar que la seguridad esté integrada y sea coherente desde el primer día.

En última instancia, el endurecimiento eficaz es un proceso continuo de reducción de riesgos, no una búsqueda de un sistema inquebrantable.

Tabla de resumen:

| Dominio de endurecimiento | Enfoque principal | Actividades clave |

|---|---|---|

| Endurecimiento de la red | Protección de los canales de comunicación | Configuración de firewall, cierre de puertos no utilizados, segmentación de red |

| Endurecimiento del SO | Protección del sistema operativo central | Eliminación de servicios no esenciales, controles de acceso estrictos, parches |

| Endurecimiento de aplicaciones | Protección del software en ejecución | Configuraciones seguras, gestión de vulnerabilidades, WAF |

| Endurecimiento de bases de datos | Protección de datos sensibles | Controles de acceso estrictos, cifrado de datos, auditoría de actividad |

| Endurecimiento físico | Prevención de manipulación física | Acceso seguro a la sala de servidores, entornos controlados |

Asegure la infraestructura de su laboratorio con KINTEK

Una estrategia de endurecimiento robusta es esencial para proteger los datos de investigación sensibles y garantizar la integridad de sus operaciones de laboratorio. Los principios de endurecimiento de red, SO, aplicaciones y bases de datos se aplican directamente a la protección de los equipos y el software sofisticados que impulsan los laboratorios modernos.

KINTEK se especializa en proporcionar equipos y consumibles de laboratorio confiables, y entendemos que la seguridad es un componente fundamental de su trabajo. Ya sea que esté automatizando procesos o administrando datos críticos, un entorno seguro no es negociable.

Permítanos ayudarle a construir un laboratorio más seguro. Nuestra experiencia puede respaldar sus esfuerzos para mantener un entorno de investigación endurecido, conforme y eficiente.

Póngase en contacto con nuestro equipo hoy mismo para analizar las necesidades específicas de seguridad y equipos de su laboratorio.

Guía Visual

Productos relacionados

- Prensa Isostática en Caliente para Investigación de Baterías de Estado Sólido

- Horno de Prensado en Caliente al Vacío Máquina de Prensado al Vacío Horno Tubular

- Molde de Prensa de Laboratorio de Carburo para Aplicaciones de Laboratorio

- Horno de Prensado en Caliente al Vacío Máquina de Prensado al Vacío Calentado

- Equipo de sistema de máquina HFCVD para recubrimiento de nanodiamante de matriz de trefilado

La gente también pregunta

- ¿Cuál es el mejor proceso de tratamiento térmico? Empareje el proceso correcto con el objetivo de su material

- ¿Se puede destilar el CBD? Una guía para la producción de concentrados de CBD de alta pureza

- ¿En qué se diferencia la torrefacción de la pirólisis lenta? Elija el proceso de biomasa adecuado para su objetivo

- ¿Qué es la pulverización catódica? La guía definitiva para la deposición de películas delgadas de alta calidad

- ¿Cuáles son los problemas de seguridad con las bombas de vacío? Evite los riesgos químicos, mecánicos y de implosión

- ¿Qué es la velocidad de calentamiento (ramp rate) y cómo afecta a la medición del punto de fusión? Domine la clave para un análisis térmico preciso

- ¿Cuál es la diferencia entre un alto horno y un horno de arco eléctrico (EAF)? Factores clave para la estrategia de producción de acero

- ¿Cuál es la dependencia de la temperatura del grafito? Equilibrio entre resistencia y oxidación para uso a alta temperatura